Que veut vraiment dire bazardée et comment l’utiliser en français

La langue française est riche de mots et d'expressions colorés, reflétant souvent l'histoire sociale et culturelle de ceux qui la parlent. Le terme 'bazardée',…

Que veut vraiment dire bazardée et comment l’utiliser en français

La langue française est riche de mots et d'expressions colorés, reflétant souvent…

L’usage des formules de politesse dans le monde notarial

Un email mal formulé peut coûter cher. Dans le monde notarial, la…

Logo Dodge : histoire de la marque et origine du symbole

Créé en 1914 par les frères Horace Dodge et John Francis Dodge,…

Dernières nouveautés

Retrouvez les dernières actualités sur les sujets qui comptent, des nouvelles brûlantes aux tendances à suivre.

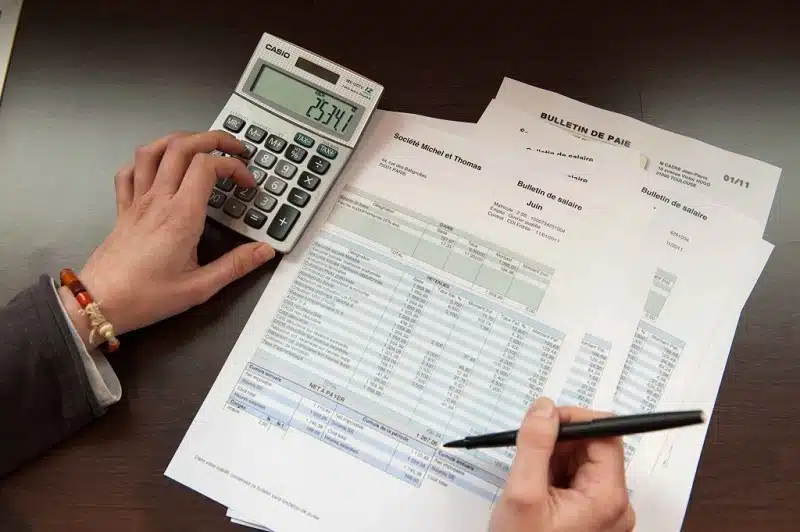

Salaire brut en net : astuces simples pour convertir sans se tromper

Deux chiffres séparés de quelques lignes sur la fiche de paie, mais…

Outil stratégie de croissance : Trouver nom outil efficace en ligne

La majorité des solutions promettent une croissance rapide, mais rares sont celles…

Signification et origine de Lina : découvrez son histoire et popularité

Le prénom Lina, porté à travers les âges et les cultures, suscite…

Le nom de Noé : étymologie et signification spirituelle

Le prénom Noé trouve ses racines dans les traditions anciennes et bibliques,…

Calcul de la moyenne avec coefficients : astuces pour réussir vos évaluations scolaires

Les évaluations scolaires peuvent sembler intimidantes, surtout quand elles sont pondérées par…

Organiser facilement votre rendez-vous en préfecture : étapes clés

Tout le monde ne connaît pas le fonctionnement d'une préfecture, et pourtant,…

Des solutions financières adaptées aux besoins des professionnels

Les chiffres sont têtus : 2023 aura vu les professionnels se heurter…

Qui est le véritable créateur de la blockchain et pourquoi c’est important

En 2008, un individu ou un groupe anonyme sous le pseudonyme de…

Dernières nouveautés

Retrouvez les dernières actualités sur les sujets qui comptent, des nouvelles brûlantes aux tendances à suivre.

Combien de temps dure réellement un match de basket ?

Quarante-huit minutes. C'est le chiffre brut que l'on retient souvent pour un…

Humoriste française blonde recherchée : guide pour retrouver son nom

Le palmarès des humoristes féminines françaises ne cesse de s'enrichir depuis vingt…

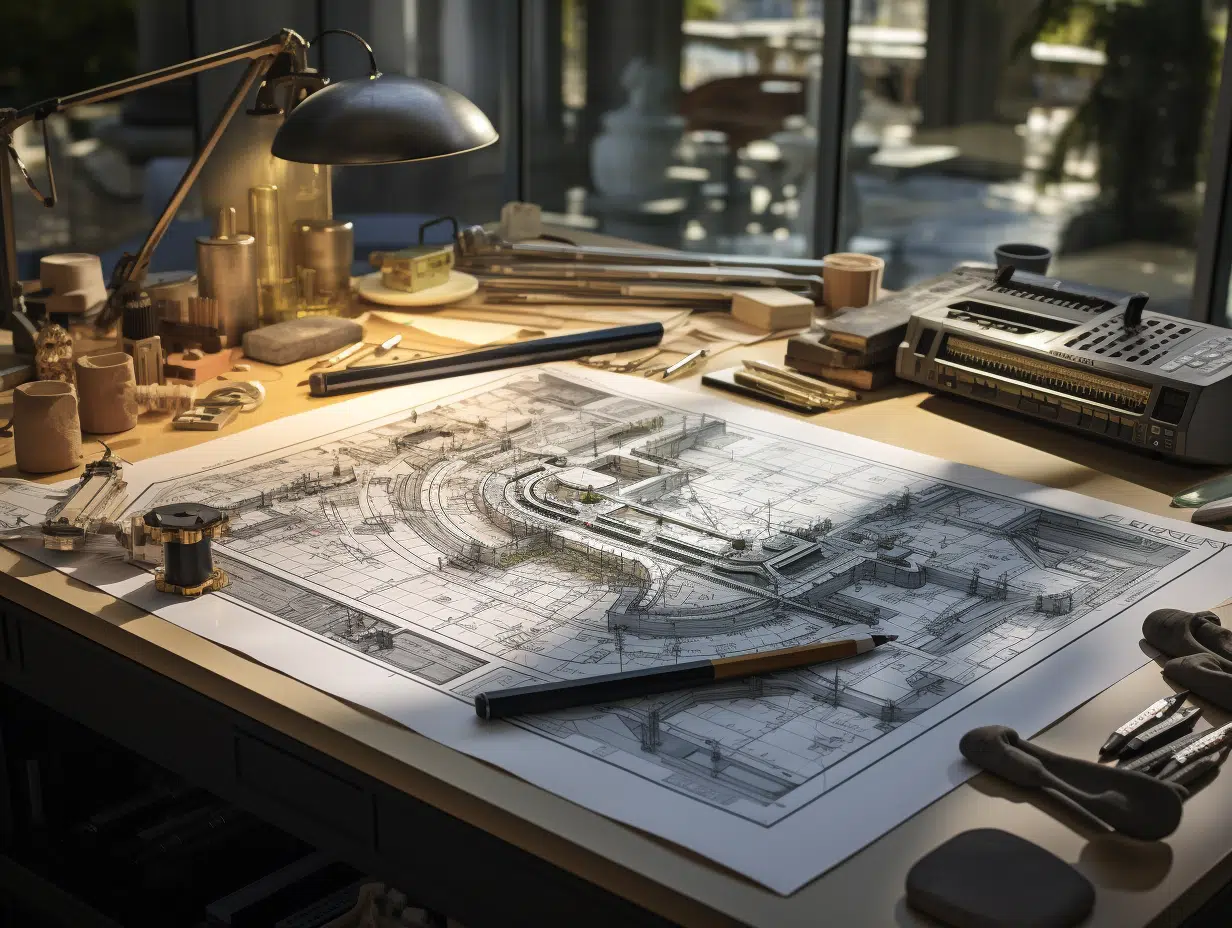

Echelle 1 50 : comment mesurer à l’échelle 1 50 ?

L’échelle 1:50 est un standard utilisé dans la cartographie, l'architecture et le…

Ouvrir un coffre-fort sans clé : méthode fiable et étapes à suivre

Perdre la clé d'un coffre-fort, c'est se retrouver face à un mur,…

Choisir une montre homme de luxe abordable sans négliger la qualité

Dépenser sans compter n'a jamais été une obligation pour s'offrir une montre…

Femme stylée : conseils pour affirmer votre style vestimentaire avec succès

L'uniformité règne dans de nombreux dressings, même là où l'individualité est valorisée.…

La maladie du laurier-rose en images : diagnostic et remèdes

Le laurier-rose, cet arbuste ornemental prisé pour ses fleurs éclatantes et son…

Mon Proxima : l’outil des professionnels de la protection des majeurs expliqué simplement

Qu'on le veuille ou non, la gestion des majeurs protégés n'a jamais…

Ce qui se cache vraiment derrière les calories d’un croissant au beurre

Un croissant au beurre, symbole incontesté de la gastronomie française, cache bien…

Les mystères du craquement du genou sans douleur révélés

Le craquement du genou sans douleur intrigue depuis longtemps aussi bien les…

Et si vous utilisiez ct qui pour nettoyer enfin votre liste d’appels ?

Un smartphone verrouillé n'est pas une forteresse, c'est parfois une passoire. Les…

Mon collège dans l’Essonne : ENT, messagerie, devoirs — démarrer vite

Oubli d'identifiant, code d'activation égaré, mot de passe expiré : chaque rentrée…

Explorez nos contenus

Que veut vraiment dire bazardée et comment l’utiliser en français

La langue française est riche de mots et d'expressions colorés, reflétant souvent…

Signification et origine de Lina : découvrez son histoire et popularité

Le prénom Lina, porté à travers les âges et les cultures, suscite…

L’usage des formules de politesse dans le monde notarial

Un email mal formulé peut coûter cher. Dans le monde notarial, la…

La maladie du laurier-rose en images : diagnostic et remèdes

Le laurier-rose, cet arbuste ornemental prisé pour ses fleurs éclatantes et son…

Combien de temps dure un match de foot : analyse des temps de jeu

Un match de football standard est prévu pour durer 90 minutes, réparties…

Echelle 1 50 : comment mesurer à l’échelle 1 50 ?

L’échelle 1:50 est un standard utilisé dans la cartographie, l'architecture et le…

Moteur Toyota : fonctions et utilisation de l’eau comme carburant

La confusion entre moteur à eau et moteur à hydrogène persiste, alimentée…

Conversion des grammes en millilitres : zoom sur la mesure 120 g en ml

120 grammes n'ont jamais été synonymes de 120 millilitres, sauf pour l'eau.…

Logo Dodge : histoire de la marque et origine du symbole

Créé en 1914 par les frères Horace Dodge et John Francis Dodge,…

Mon Proxima : l’outil des professionnels de la protection des majeurs expliqué simplement

Qu'on le veuille ou non, la gestion des majeurs protégés n'a jamais…

Signification de l’arrêt Clément-Bayard de 1915 : impact juridique et historique

En 1915, le paysage juridique français a été marqué par l'arrêt Clément-Bayard,…

Le nom de Noé : étymologie et signification spirituelle

Le prénom Noé trouve ses racines dans les traditions anciennes et bibliques,…

Calcul de la moyenne avec coefficients : astuces pour réussir vos évaluations scolaires

Les évaluations scolaires peuvent sembler intimidantes, surtout quand elles sont pondérées par…

Ce qui se cache vraiment derrière les calories d’un croissant au beurre

Un croissant au beurre, symbole incontesté de la gastronomie française, cache bien…

Taille de Evelyne Bouix : Biographie et détails sur l’actrice française

Evelyne Bouix, figure emblématique du cinéma et du théâtre français, a captivé…

Derniers articles

Que veut vraiment dire bazardée et comment l’utiliser en français

La langue française est riche de mots et d'expressions colorés, reflétant souvent…

Signification et origine de Lina : découvrez son histoire et popularité

Le prénom Lina, porté à travers les âges et les cultures, suscite…

Article populaire

L’employeur peut-il imposer les dates de congés ?

Sachez que chaque année, tout employé a le droit aux congés payés.…